آسیب پذیری شناخته شده ای با شناسه آسیب پذیری CVE-2019-19781 در 27 دسامبر 2019 منتشر شد. آسیب پذیری مذکور که از درجه حساسیت بحرانی 9.8 (مبنای CVSS3) برخوردار می باشد، این امکان را برای مهاجم فراهم می آورد تا بدون نیاز به احراز هویت، از راه دور، حمله Directory Traversal و یا اجرای کد از راه دور را، بر روی محصولات ADC و Gateway شرکت Citrix، با موفقیت اجرا نماید. از طرفی قطعه کد نوشته شده برای سوء استفاده از آسیب پذیری مذکور نیز در 10 ژانویه 2020 منتشر گردید.

بنابر گزارشات ارائه شده توسط مدیر ارشد تحقیقات Bad Packets در 12 ژانویه 2020، بیش از 25000 مصرف کننده ADC و Gateway شرکت Citrix نسبت به آسیب پذیری مذکور آسیب پذیر میباشند. در 13 ژانویه، مشاور اصلی امنیت گروه NCC، روش نوینی برای بهره برداری از آسیب پذیری شناسایی نمود که در آن مهاجم قادر است، به استخراج رمز عبورهای LDAP و Cookieها بپردازد.

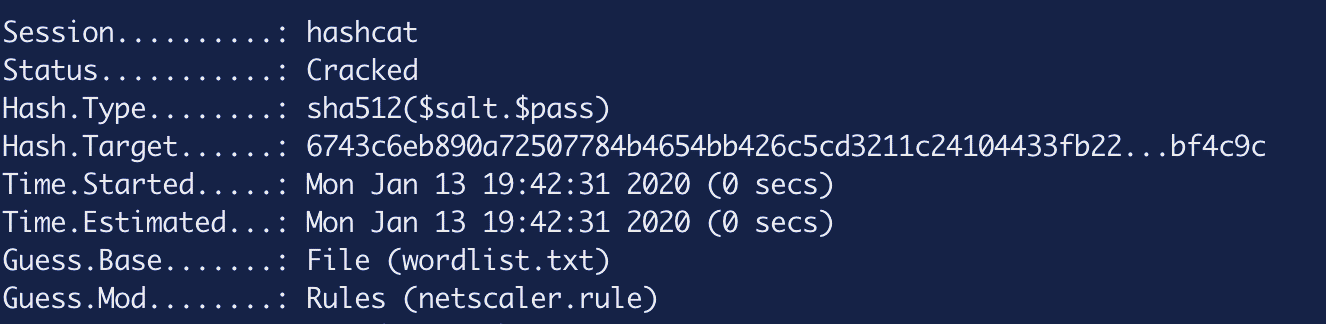

به عبارتی مهاجم قادر است با مشاهده محتویات درون فایل /flash/nsconfig/ns.conf ، اطلاعات حساب های کاربری شبکه Active Directory را به صورت درهم سازی شده استخراج نموده و با توجه به کاربرد الگوریتم SHA512 در ساخت مقادیر درهم سازی شده، به راحتی می تواند با استفاده از ابزار Hashcat، مقادیر clear-text متناظر هر یک را به دست آورد. برای دستیابی به مقادیر Cookie حسابهای احراز هویت شده نیز، کافی است مهاجم محتویات مسیر /var/stmp/sess_* را فراخوانی نماید.

پس از رسیدگی شرکت Citrix به آسیب پذیری شناسایی شده، SD-WAN WANOP شرکت Citrix نیز، آسیب پذیر شناسایی شده است.

وصله های امنیتی آسیب پذیری مذکور نیز توسط شرکت Citrix ارائه گردیده است.

منبع خبر:

https://www.tenable.com/blog/cve-2019-19781-critical-vulnerability-in-ci...

منبع آسیب پذیری:

https://vulmon.com/vulnerabilitydetails?qid=CVE-2019-19781

منبع Exploit:

https://github.com/search?q=CVE-2019-19781

منبع وصله امنیتی:

https://www.citrix.com/blogs/2020/01/19/vulnerability-update-first-perma...