UPnP مجموعه ای از پروتکل های تحت شبکه میباشد که به دستگاه های یک شبکه اجازه پیدا نمودن خودکار و تعامل با یکدیگر را میدهد.

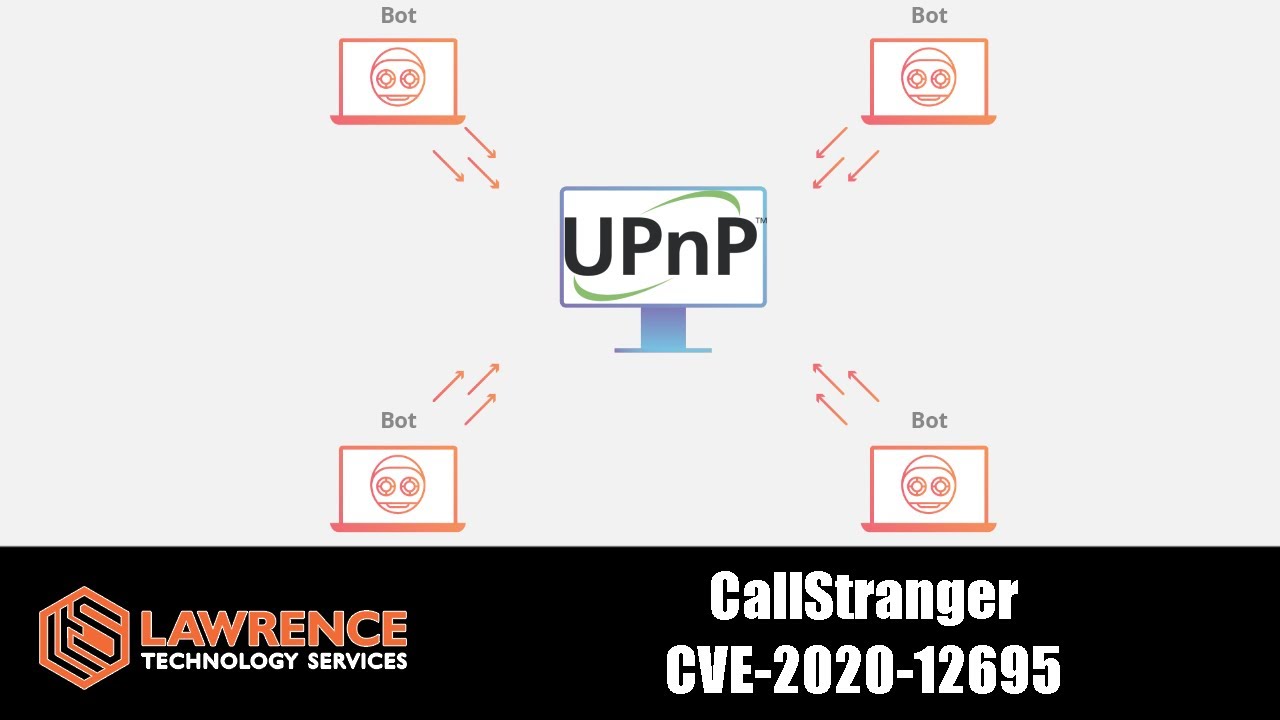

آسیب پذیری CallStranger با شناسه CVE-2020-12695 توسط محقق امنیتی با نام Yunus Çadırcı کشف شد که میلیاردها دستگاههای تحت شبکه و IoT را مثل کامپیوترهای شخصی، پرینترها، دستگاه های موبایل، روترها، کنسول های بازی و ... در بر میگیرد.

آسیب پذیری مذکور توسط مقدار هدر Callback در تابع UPnP SUBSCRIBE که توسط مهاجم قابل کنترل میباشد، اتفاق میافتد.

نحوه بهره برداری مهاجم از این آسیب پذیری، همانند آسیب پذیری SSRF میباشد. به عبارت دیگر، مهاجم مستقیم با قربانی/قربانیان در ارتباط نیست. بلکه یک دستگاه ای که UPnP بر روی آن فعال میباشد را به عنوان واسط بین خود و قربانیان قرار میدهد.

مهاجم میتواند آسیبپذیری مذکور را به 3 منظور بهره برداری نماید:

- میتواند DLP و دستگاههای امنیتی تحت شبکه را دور بزند و دادههای مختلفی را استخراج نماید.

- میتواند از میلیونها دستگاه UPnP ای که دارای دسترسی به اینترنت هستند، به عنوان حمله TCP DDoS استفاده نماید.

- میتواند از طریق دستگاههای UPnP ای که دارای دسترسی به اینترنت هستند، به عنوان اسکنر پورت های داخل شبکه استفاده نماید.

آسیب پذیری عنوان شده یک آسیب پذیری پروتکلی میباشد به همین دلیل احتمالا برای حل کردن مشکل امنیتی مذکور توسط شرکت های سازنده، زمان طولانی باید صبر نمود. این نکته حائز اهمیت است که تمامی دستگاه هایی که از UPnP استفاده میکنند، باید به روز رسانی شوند تا از اثرات جانبی آسیب پذیری مذکور، در امان بمانند.

راهکارهای موقت برای در امان ماندن از این آسیب پذیری وجود دارند ولی پیش از آن با استفاده از script منتشر شده توسط محقق نام برده شده، میتوان متوجه آسیب پذیر بودن وضعیت فعلی دستگاه مورد نظر شد.

Script مربوطه از لینک زیر قابل دسترس میباشد:

https://github.com/yunuscadirci/CallStranger

منبع: https://callstranger.com