Cisco ISE چیست؟

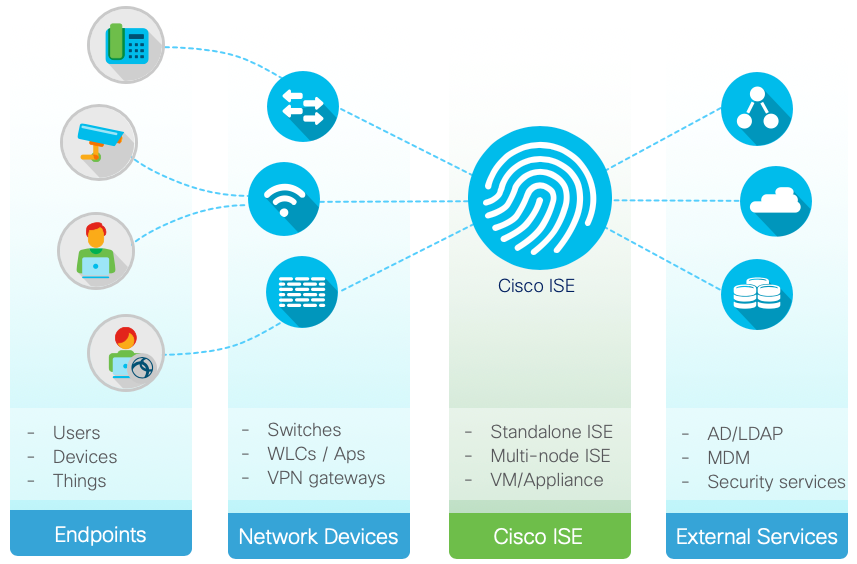

Cisco Identity Services Engine (ISE)، یک پلتفرم جهت اجرای سیاست های امنیتی، کنترل هویت و

دسترسی بر روی endpoint های (مانند لپ تاپ، تلفن های هوشمند، تبلت، دوربین های امنیتی، سیستم

ویدئو کنفرانس ها) متصل به Router ها و Switch های شرکت می باشد. هدف Cisco ISE، تقویت امنیت

زیرساخت، ساده و موثر تر کردن عملکرد سرویس ها و مدیریت تجهیزات و نرم افزار های کاربردی می باشد چون

امنیت سایبری به شدت مهم و تاثیرگذار است و لازم است به بهترین شکل انجام شود.

معماری منحصر به فرد Cisco ISE این امکان را برای شرکت ها فراهم می کند تا اطلاعات زمینه ای را به

صورت بلادرنگ از شبکه ها، کاربران و تجهیزات جمع آوری کنند و با استفاده از این اطلاعات، برای تعیین

دسترسی به عناصر شبکه همچون Switch های access، Wireless LAN controller (WLCs) ها، virtual

private network (VPN) ها و Switch های data center، تصمیم گیری کنند.

عملکرد Cisco ISE

Cisco ISE در اصل یک سیستم کنترل دسترسی مبتنی بر policy می باشد که مجموعه ای از ویژگی های

موجود در پلتفرم های Cisco policy را شامل می شود. این موارد به شرح ذیل می باشد:

• Authentication، Authorization، Accounting (AAA)، posture و profiler داخل یک appliance ترکیب میکند.

• تجهیزات endpoint ای که قصد دارند به شبکه متصل شوند، از طریق پرتکل 802.1X احراز هویت آنها صورت

می گیرد.

• قابلیتی را جهت مدیریت سطح دسترسی کاربران Guest، برای کاربران administrator فراهم می کند.

• در یک شبکه، امکان کشف، پروفایل سازی و مانیتور کردن تجهیزات endpoint را فراهم می کند.

• Policy مداوم در پیاده سازی متمرکز و توزیع شده این امکان را فراهم می کند که سرویس ها در جایی که

مورد نیاز است ارائه شوند به عبارت دیگر اگر هر فرد از هر نقطه ای از شبکه با تلفن هوشمند یا لپ تاپ خود

به شبکه متصل شد، بنابر دسترسی آن فرد سرویس های مورد نیاز بر مبنای سیاست تعیین شده، ارائه

شود.

• از قابلیت های پیشرفته همچون security group access (SGA) با استفاده از security group tags (SGTs)

و security group access control lists (SGACLs) استفاده می کند.

• از قابلیت مقیاس پذیری پشتیبانی می کند. یعنی شما می توانید این محصول را در شرکت هایی با مقیاس

های متفاوت پیاده سازی نمایید.

دسترسی به شبکه بر اساس احراز هویت

پلتفرم Cisco ISE، مدیریت هویت را در حوزه های زیر ارائه می دهد:

Cisco ISE تعیین می کند که تجهیزات کاربران، مطابق با سیاست های اعمال شده، مجوز دسترسی به

شبکه را دارند یا خیر.

Cisco ISE سرویس ها را بر اساس نقش کاربر، گروه و سیاست های مرتبط (نقش کاری، مکان، نوع دستگاه و

...) اختصاص می دهد.

Cisco ISE با استفاده از برنامه های کاربردی خاص، سرویس ها را بر اساس نتایج احراز هویت، به کاربران

اختصاص می دهد و آن ها را نسبت به بخشی از شبکه احراز می کند.

Authentication و Authorization کاربر

سیاست احراز هویت کاربر در Cisco ISE شما را قادر می سازد تا با استفاده از انواع پرتکل های احراز هویت

استاندارد، از جمله Password Authentication Protocol (PAP)، Challenge-Handshake Authentication

Protocol (CHAP)، Protected Extensible Authentication (PEAP) و Extensible Authentication Protocol

(EAP)، فرایند احراز هویت را انجام دهید. این کار توسط پروتکل RADIUS صورت می گیرد که اجازه دسترسی

به شبکه داخلی و منابع آن را فراهم می کند این پروتکل برای Network access مورد استفاده قرار می گیرد و

از مزیت های آن تعامل با پروتکل 802.1X می باشد. لازم به ذکر است که فرایند احراز هویت به موارد ذکر شده

محدود نمی شود.

زمانیکه کاربر، مرحله احراز هویت را طی نمود، Cisco ISE تعیین می کند که چه کاربری مجوز دسترسی به

کدامیک از منابع موجود در شبکه را دارا می باشد.

انواع Node ها در Cisco ISE

Administration (PAN): این Node برای پیاده سازی ISE به صورت Single point صورت می گیرد و برای شما

امکان دسترسی کامل به محیط مدیریتی را فراهم می کند. شما حداکثر می توانید از دو Administration

استفاده نمایید که نقش این Node ها می تواند Stand alone، Primary یا Secondary باشند.

Policy Service (PSN): این Node مسئولیت کنترل ترافیک بین تجهیزات شبکه و ISE را بر عهده دارد.

Monitoring (MnT): مسئولیت جمع آوری log ها را در سراسر شبکه بر عهده دارد.

Inline Posture Node (IPN): این Node پشت تجهیزات Network access (همچون wireless LAN controllers (WLCs)، VPN های مرکزی های موجود در یک شبکه) قرار می گیرد. IPN پس از آنکه کاربر احراز شد،

سیاست های دسترسی (access policies) را اعمال میکند و در خواست های تغییر مجوز

(change of authorization [CoA]) را که WLC یا VPN قادر به تطبیق آن ها نیست، کنترل می کند.

انواع Role ها در Cisco ISE

Standalone: به روش پیاده سازی به صورت مستقل مربوط می شود، در معماری Stand-alone، نود ها از

یکدیگر مطلع نبوده و به تنهایی عمل میکنند.

Primary: به روش پیاده سازی توزیع شده (distributed) مربوط می شود، در این معماری PAN به عنوان Node

اصلی در نظر گرفته می شود تا به تمامی پیکربندی ها و تجهیزات اشراف داشته باشد و آن ها را به راحتی

مدیریت کند.

Secondary: به روش پیاده سازی توزیع شده (distributed) مربوط می شود، در این معماری PAN به عنوان

Node پیشتیبان در نظر گرفته میشود و در حالت عادی غیر فعال می باشد و زمانیکه Primary از دسترس

خارج شود محیط GUI مربوط به نقش Secondary فعال می شود و به صورت خودکار به Primary ارتقا می یابد.

سناریو های مختلف پیاده سازی

Cisco ISE از معماری مستقل Stand-alone و توزیع شده distributed، (به عنوان high-availability و

redundant نیز شناخته می شوند) پشتیبانی می کند که یک ماشین نقش Primary دارد و ماشین دیگر به

عنوان Backup در نظر گرفته می شود. Cisco ISE دارای ویژگی متمایز همچون شخصیت ها، سرویس ها، و

نقش های قابل تنظیم می باشد و برای شما این امکان را فراهم می آورد تا سرویس های Cisco ISE را در

جایی از شبکه که مورد نیاز می باشد، ایجاد و اعمال نمایید.

شما می توانید Cisco ISE را بر روی زیر ساخت یک شرکت که از پروتکل 802.1x پشتیبانی می کند، به صورت

wired، wirelessو virtual private network(VPN)، بر مبنای نقش ها پیاده سازی نمایید.

شما می توانید برای پیاده سازی این پلتفرم، از Node های Cisco ISE استفاده نمایید، برای این منطور میتوانید با استفاده از یک یا چند Administration(PAN)، Monitoring (MnT) و Policy Service Node (PSN)،

پلتفرم Cisco ISE را پیاده سازی نمایید که هر کدام از این Node ها، نقش مهم و اساسی را در توپولوژی

مدیریت Policy شما ایفا می کند.

نصب Cisco ISE با یک Administrator این امکان را فراهم می کند تا با استفاده از یک پرتال مرکزی، شبکه

خود را پیکر بندی و مدیریت نمایید که این کار منجر به بهبود بخشیدن کارایی و سهولت در مدیریت تجهیزات و

پیکربندی ها می شود.

نمونه ای از پیاده سازی ISE در مقیاس کوچک به صورت توزیع شده

نمونه ای از پیاده سازی ISE در مقیاس متوسط به صورت توزیع شده

نمونه ای از پیاده سازی ISE در مقیاس وسیع به صورت توزیع شده

نمونه ای از پیاده سازی ISE به صورت پراکنده

منابع خبر:

[0] www.cisco.com [ ise10_overview.pdf ]

[1] www.cisco.com [ b_ise_admin_guide_20_chapter_010 ]

[2] www.cisco.com [ ise10_dis_deploy ]

[3] www.cisco.com [ b_ise_InstallationGuide12_chapter_00 ]

[4] www.cisco.com [ guide_c07-656177.pdf ]